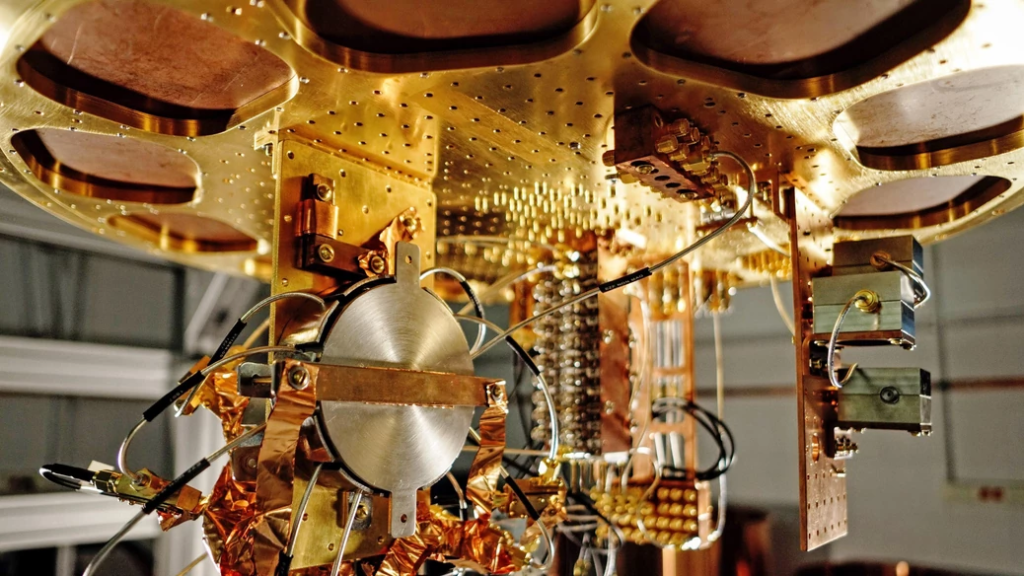

W dzisiejszym, coraz bardziej cyfrowym świecie, zapotrzebowanie na bezpieczne i niezawodne systemy kryptograficzne jest zawsze wysokie. Technologia Blockchain stała się rewolucyjną siłą w wielu branżach dzięki swojej zdecentralizowanej i niezmiennej charakterystyce. Istniejące algorytmy kryptograficzne stoją jednak w obliczu poważnych zagrożeń bezpieczeństwa ze strony rozwijającej się technologii komputerów kwantowych. W tym artykule omówimy znaczenie kryptografii post-kwantowej w ochronie sieci blockchain przed zbliżającymi się wyzwaniami kwantowymi.

Zrozumienie zagrożenia kwantowego

Komputery kwantowe, wykorzystujące zasady mechaniki kwantowej, obiecują bezprecedensowe możliwości obliczeniowe, które mogą sprawić, że istniejące algorytmy kryptograficzne staną się nieskuteczne. Konwencjonalne techniki szyfrowania, takie jak RSA i ECC (kryptografia krzywych eliptycznych), zależą od złożoności określonych problemów matematycznych w zakresie bezpieczeństwa. Komputery kwantowe mają jednak potencjał do rozwiązywania tych problemów wykładniczo szybciej, w konsekwencji demontując podstawy kryptograficzne, które wspierają sieci blockchain.

Wpływ komputerów kwantowych na sieci blockchain wiąże się z różnymi zagrożeniami. Najbardziej znaczące ryzyko obejmuje naruszenie bezpieczeństwa zasobów cyfrowych zarządzanych w ramach systemów blockchain. Transakcje, inteligentne kontrakty i klucze prywatne, które zależą od algorytmów kryptograficznych, mogą stać się podatne na ataki komputerów kwantowych. Wraz z postępem technologii kwantowej, przeciwnicy mogą odszyfrować zaszyfrowane informacje, manipulować transakcjami lub fałszować podpisy cyfrowe - prowadząc do poważnych szkód finansowych i reputacyjnych dla tych, którzy polegają na sieciach blockchain.

Dodatkowo, zdecentralizowany i przejrzysty charakter blockchaina sprawia, że jest on szczególnie podatny na ataki kwantowe. Biorąc pod uwagę, że transakcje blockchain są publicznie dostępne, atakujący wyposażony w komputer kwantowy mógłby z mocą wsteczną odszyfrować przeszłe transakcje. Podważa to podstawowe zasady niezmienności i zaufania, które leżą u podstaw technologii blockchain.

Podejście proaktywne

Aby sprostać temu pilnemu i krytycznemu wyzwaniu związanemu z zagrożeniem kwantowym, konieczne jest przyjęcie proaktywnego podejścia. Włączenie kryptografii post-kwantowej do systemów blockchain ma kluczowe znaczenie dla utrzymania długoterminowego bezpieczeństwa i stabilności tych sieci. Wykorzystując algorytmy kryptograficzne, które mogą wytrzymać ataki komputerów kwantowych, sieci blockchain mogą zachować poufność danych, integralność oraz autentyczność transakcji i zasobów cyfrowych. Nawet w świetle postępu kwantowego.

W kolejnych sekcjach tego artykułu zbadamy praktyczną stronę implementacji kryptografii post-kwantowej w systemach blockchain. Zbadamy konkretne rozwiązania, ocenimy ich wpływ na wydajność i podkreślimy inicjatywy podejmowane w celu standaryzacji i kompatybilności. Poprzez to badanie staramy się przyczynić do kompleksowego zrozumienia i przyjęcia kryptografii post-kwantowej jako istotnej obrony przed zagrożeniem kwantowym w środowisku blockchain.

Przeczytaj więcej na ten temat!

Badanie opłacalności kryptografii postkwantowej w blockchainie

Wdrożenie kryptografii post-kwantowej w systemach blockchain to wieloaspektowy wysiłek wymagający dokładnego zbadania wielu aspektów. Wraz ze zbliżającym się pojawieniem się komputerów kwantowych, przejście na post-kwantowe algorytmy kryptograficzne wiąże się z własnym zestawem wyzwań. Ta sekcja zagłębia się w praktyczną stronę włączenia kryptografii post-kwantowej do blockchain i analizuje postępy w tej dziedzinie.

Badania i postępy w dziedzinie algorytmów

Badacze i organizacje kryptograficzne prowadzą intensywne badania nad algorytmami kryptograficznymi post-kwantowymi, które mogą wytrzymać ataki ze strony komputerów kwantowych. Schematy oparte na kratach, kodach i wielu zmiennych to tylko niektóre przykłady, które mają na celu zachowanie bezpieczeństwa nawet przed kwantowymi przeciwnikami. Przeprowadzane są skrupulatne badania i ewaluacje w celu oceny podstaw matematycznych, atrybutów bezpieczeństwa i praktyczności tych algorytmów do rzeczywistej implementacji.

Obawy dotyczące wydajności

Istotną przeszkodą przy wdrażaniu kryptografii post-kwantowej w blockchainie są koszty wydajności wynikające z tych nowych algorytmów. Często post-kwantowe algorytmy kryptograficzne wymagają większej mocy obliczeniowej i pamięci w porównaniu do konwencjonalnych algorytmów kryptograficznych. Takie zwiększone wymagania obliczeniowe mogą wpływać na wydajność i skalowalność sieci blockchain, potencjalnie zmieniając przepustowość transakcji i mechanizmy konsensusu. Niemniej jednak, trwające badania i wysiłki optymalizacyjne mają na celu rozwiązanie tych kwestii związanych z wydajnością, czyniąc kryptografię post-kwantową bardziej praktyczną dla systemów blockchain.

Integracja z obecnymi protokołami blockchain

Modyfikacje i zmiany istniejących protokołów mogą być niezbędne do integracji kryptografii post-kwantowej z sieciami blockchain. Platformy blockchain, takie jak Ethereum, proaktywnie badają włączenie algorytmów kryptograficznych post-kwantowych poprzez inicjatywy takie jak EIP-2938. Cele obejmują zapewnienie zgodności i konsensusu wśród użytkowników sieci przy jednoczesnym ustanowieniu trajektorii w kierunku bezpieczeństwa odpornego na kwanty.

Rola standaryzacji i interoperacyjności

Standaryzacja ma ogromne znaczenie przy przyjmowaniu kryptografii post-kwantowej w systemach blockchain. Instytucje takie jak National Institute of Standards and Technology wprowadziły konkursy i oceny w celu określenia i standaryzacji post-kwantowych algorytmów kryptograficznych. Ten proces standaryzacji potwierdza interoperacyjność, kultywuje zaufanie i ułatwia powszechne wykorzystanie tych algorytmów w różnych sieciach blockchain.

Czytaj więcej o interoperacyjności

Wdrożenia testowe i rzeczywista ocena

Liczne projekty pilotażowe i inicjatywy są uruchamiane w celu oceny wykonalności i praktyczności kryptografii p-q w rzeczywistych ustawieniach blockchain. Wdrożenia te pomagają w określeniu potencjalnych trudności, konsekwencji wydajności i względów bezpieczeństwa związanych z łączeniem kryptografii post-kwantowej z istniejącą infrastrukturą blockchain. Wiedza uzyskana z tych projektów pilotażowych przyczynia się do udoskonalania i ulepszania algorytmów kryptograficznych post-kwantowych pod kątem ich przydatności w sieciach blockchain.

Ocena rozwiązań dla weryfikacji podpisów w kryptografii postkwantowej

Podpisy oparte na funkcjach skrótu

Schematy podpisów oparte na funkcjach skrótu, takie jak schematy podpisów jednorazowych Lamporta i Winternitza, zapewniają bezpieczeństwo postkwantowe ze względu na trudność obliczeniową funkcji skrótu. Chociaż schematy te oferują solidne zabezpieczenia przed atakami kwantowymi, ich duże rozmiary podpisów sprawiają, że są one mniej praktyczne w sieciach blockchain o ograniczonej przepustowości. Podpisy oparte na funkcjach skrótu są odpowiednie w sytuacjach, w których rozmiar podpisu nie jest głównym problemem, na przykład w kontekście offline lub niskiej przepustowości.

Podpisy kratowe

Schematy BLISS i Dilithium są przykładami schematów podpisów opartych na siatkach, które wykorzystują trudność określonych problemów matematycznych na siatkach w celu zapewnienia bezpieczeństwa post-kwantowego. Schematy te mają mniejsze rozmiary podpisów niż podpisy oparte na hashach, co czyni je bardziej odpowiednimi dla sieci blockchain o ograniczonych zasobach. Podpisy oparte na siatkach zapewniają dobrą równowagę między bezpieczeństwem a wydajnością; jednak złożoność operacji na siatkach może wpływać na ich wydajność.

Podpisy oparte na Hash

Kody korygujące błędy są wykorzystywane w schematach podpisów opartych na kodach, takich jak McEliece i Niederreiter, aby zapewnić odporność na ataki kwantowe. Schematy te mają małe rozmiary podpisów i możliwości szybkiego generowania podpisów, co czyni je atrakcyjnymi dla wysokowydajnych systemów blockchain. Niemniej jednak, podpisy oparte na kodach mogą mieć większe rozmiary kluczy publicznych w porównaniu do innych schematów podpisów kryptograficznych p-q. Może to mieć wpływ na wymagania dotyczące przechowywania

Podpisy oparte na wielu zmiennych

Rainbow i HFE to wielowymiarowe schematy podpisów, które opierają się na trudnościach w rozwiązywaniu wielowymiarowych układów równań wielomianowych dla bezpieczeństwa post-kwantowego. Schematy te zapewniają niewielkie rozmiary podpisów i wydajną weryfikację podpisów, dzięki czemu są odpowiednie dla sieci blockchain o ograniczonych zasobach. Podpisy oparte na wielomianach mogą być jednak podatne na określone ataki, takie jak atak bazowy Gröbnera, co wymaga ostrożnego doboru parametrów i analizy bezpieczeństwa.

Podejścia hybrydowe

Integracja wielu schematów podpisów kryptografii postkwantowej charakteryzuje podejścia hybrydowe, które pozwalają wykorzystać ich zalety i wyeliminować niedociągnięcia. Schemat hybrydowy może na przykład łączyć schemat podpisu oparty na hashach w celu wstępnej weryfikacji ze schematem podpisu opartym na kratach lub kodach w celu dodatkowej walidacji. Podejścia hybrydowe dążą do zapewnienia solidnego i elastycznego rozwiązania, które harmonizuje bezpieczeństwo, wydajność i kompatybilność z istniejącą infrastrukturą kryptograficzną.

Wybierając rozwiązanie do weryfikacji podpisu w kryptografii postkwantowej dla blockchain, kluczowe znaczenie ma ocena takich czynników, jak bezpieczeństwo, rozmiar podpisu, wydajność obliczeniowa, wymagania dotyczące pamięci masowej i kompatybilność z protokołem. Wybór konkretnego schematu będzie zależał od konkretnych wymagań i ograniczeń sieci blockchain.

Ważne jest, aby pamiętać, że pozostaje to rozwijająca się dziedzina, z ciągłymi badaniami i postępem stale zwiększającym wydajność i bezpieczeństwo schematów podpisów. Bycie na bieżąco z najnowszymi osiągnięciami i zasięganie porad ekspertów kryptograficznych jest niezbędne przy podejmowaniu świadomych decyzji dotyczących przyjęcia i wdrożenia rozwiązań do weryfikacji podpisów w systemach blockchain.

Deweloperzy i organizacje blockchain mogą wybrać odpowiednie schematy weryfikacji podpisów po kryptografii kwantowej, skrupulatnie oceniając i porównując dostępne opcje, zapewniając solidną ochronę przed atakami kwantowymi przy jednoczesnym zachowaniu optymalnych poziomów wydajności i skalowalności.

W kierunku standaryzacji i kompatybilności w kryptografii postkwantowej

Znaczenie standaryzacji rośnie, umożliwiając interoperacyjność i kompatybilność między różnymi sieciami blockchain. Przyjęcie post-kwantowych algorytmów kryptograficznych i bezpiecznej komunikacji cyfrowej zależy w dużej mierze od standaryzacji. W tej sekcji zbadamy znaczenie standaryzacji i dotychczasowe osiągnięcia.

Standaryzacja kryptografii postkwantowej przez NIST

- Narodowy Instytut Standardów i Technologii (NIST) jest liderem w standaryzacji kryptografii post-kwantowej.

- W 2017 roku NIST uruchomił publiczny konkurs zapraszający do zgłaszania algorytmów kandydujących do kryptografii postkwantowej w różnych kategoriach, takich jak szyfrowanie, podpis i wymiana kluczy.

- Konkurs ten ma na celu wskazanie i wybranie algorytmów odpornych na kwanty, które są wydajne, solidne i mogą być szeroko wdrażane w różnych zastosowaniach i sektorach.

- Znajdujący się obecnie w końcowej fazie konkurs zawęża kilka algorytmów do potencjalnych standardów kryptografii post-kwantowej.

Wyzwania w zakresie interoperacyjności i kompatybilności:

- Osiągnięcie kompatybilności i interoperacyjności pomiędzy różnymi algorytmami kryptograficznymi i sieciami blockchain jest skomplikowanym zadaniem.

- Obecne systemy blockchain często zależą od konkretnych protokołów kryptograficznych i prymitywów, które mogą nie być zgodne z algorytmami post-kwantowymi.

- Płynna zmiana wymaga dokładnego zbadania kompatybilności wstecznej, strategii migracji i konsensusu ze strony uczestników.

- Wspólne inicjatywy są niezbędne do tworzenia standardów i protokołów zdolnych do płynnej integracji algorytmów kryptograficznych post-kwantowych z istniejącymi sieciami blockchain.

Zalety standaryzacji dla sieci blockchain:

- Przyjęcie kryptografii post-kwantowej przez sieci blockchain przynosi liczne korzyści dzięki standaryzacji.

- Wspólne ramy dla operacji kryptograficznych zapewniają interoperacyjność, umożliwiając bezpieczną komunikację między różnymi platformami blockchain.

- Algorytmy podlegające standaryzacji są rygorystycznie oceniane przez społeczność kryptograficzną, wzbudzając zaufanie do ich niezawodności i bezpieczeństwa.

- Ponadto ustandaryzowane ramy upraszczają integrację nowych technologii kryptograficznych i przyszłych ulepszeń.

Rozszerzenie kryptografii postkwantowej na dodatkowe sieci blockchain

Wdrożenie kryptografii post-kwantowej wykracza poza jakąkolwiek pojedynczą sieć lub protokół blockchain. Aby zagwarantować długoterminowe bezpieczeństwo i solidność swoich systemów, wiele platform blockchain bada sposoby integracji post-kwantowych algorytmów kryptograficznych w miarę pojawiania się zagrożenia kwantowego. W tej sekcji przeanalizujemy bieżące wysiłki mające na celu wprowadzenie kryptografii post-kwantowej do innych sieci blockchain.

Ethereum i kryptografia post-kwantowa

- Jako jedna z najbardziej rozpowszechnionych platform blockchain, Ethereum aktywnie bada przyjęcie post-kwantowych algorytmów kryptograficznych.

- Fundacja Ethereum i jej społeczność angażują się w ciągły dialog i partnerstwa z ekspertami w celu oceny wykonalności i stosowności różnych algorytmów post-kwantowych dla infrastruktury Ethereum.

- Ostatecznym celem jest opracowanie mapy drogowej dla włączenia kryptografii post-kwantowej, która uwzględnia potencjalny wpływ na wydajność, skalowalność i kompatybilność wsteczną.

Inne sieci blockchain

- Poza Ethereum, dodatkowe sieci blockchain uznają wartość kryptografii post-kwantowej.

- Platformy takie jak Hyperledger, Corda i Polkadot aktywnie badają, w jaki sposób algorytmy odporne na kwanty mogą zostać zintegrowane z ich protokołami w celu przeciwdziałania pojawiającym się zagrożeniom.

- Wspólne prace koncentrują się na ocenie i testowaniu różnych post-kwantowych rozwiązań kryptograficznych w rzeczywistych ustawieniach blockchain. Biorą pod uwagę takie czynniki, jak wydajność, bezpieczeństwo i kompatybilność infrastruktury.

Rozszerzając kryptografię post-kwantową na różne sieci blockchain, celem jest stworzenie bezpieczniejszej i przyszłościowej podstawy dla zdecentralizowanych aplikacji i transakcji aktywami cyfrowymi. Współpraca między organizacjami standaryzacyjnymi, ekspertami kryptograficznymi i platformami blockchain ma kluczowe znaczenie dla osiągnięcia tego celu.

Podsumowanie

Podsumowując, kryptografia post-kwantowa oferuje obiecujące rozwiązanie w celu przeciwdziałania zagrożeniom kwantowym w blockchainie. Trwają prace nad opracowaniem wydajnych i bezpiecznych algorytmów weryfikacji podpisów post-kwantowych. Inicjatywy w zakresie standaryzacji i kompatybilności mają kluczowe znaczenie dla płynnej integracji w różnych sieciach blockchain. Branża aktywnie pracuje nad rozszerzeniem kryptografii pq w celu zapewnienia bezpieczeństwa transakcji blockchain.

Szukasz programistów Web3 & Blockchain dla swojego projektu? Skontaktuj sie z nami!

pl

pl  en

en